رمزگذاری end-to-end چیست؟

رمزگذاری سرتاسر ( End-to-end encryption) یک سیستم ارتباطی است که تنها افراد دو طرف ارتباط، قادر به خواندن پیامها هستند. در این شیوه ارتباطی، شنود کلیدهایی که برای رمزگذاری مکالمه استفاده میشود برای هیچ فردی از جمله رساننده خدمات اینترنتی و ارائه دهندگان خدمات مخابراتی امکانپذیر نخواهد بود. در رمزگذاری سرتاسر از آنجا که هیچ شخص دیگری امکان کشف دادههای در حال مبادله یا ذخیره را ندارد، امکان مراقبت و دستکاری غیرممکن است. به همین دلیل شرکتهایی که از شیوه رمزگذاری سرتاسر استفاده میکنند، نمیتوانند پیامهای مشتریان خود را به مقامات امنیتی ارائه دهند.

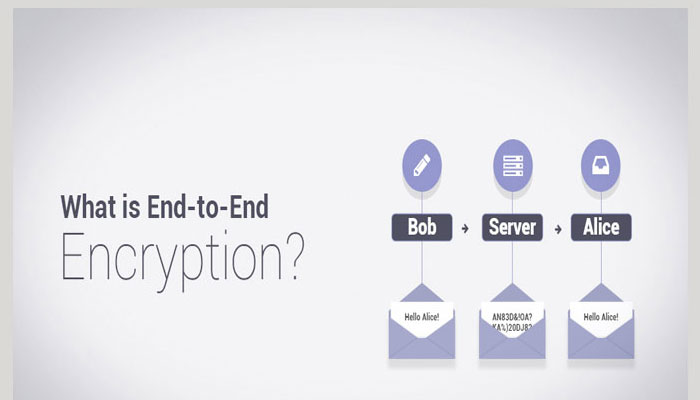

در واقع این شیوه تضمین می کند یک پیام توسط فرستنده اصلی به پیام رمز تبدیل شده و صرفا توسط گیرنده اصلی از حالت رمز خارج می شود و مانع از استراق سمع های احتمالی از جمله مشاهده پیام ها توسط صاحب نرم افزار های ارتباطی، ارائه دهنده های خدمات اینترنت و هر شخص دیگری به غیر از فرستنده و گیرنده اصلی پیام می شود.

پس به عملِ به کارگیریِ رمزگذاری در پیامها روی یک دستگاه رمزگذاری end-to-end گویند، طوریکه فقط دستگاهی که این رمزگذاری برایش ارسال شده میتواند رمزش را باز کند. این پیام کل مسیر را از سوی فرستنده به گیرنده (در قالب رمزی) سفر میکند.

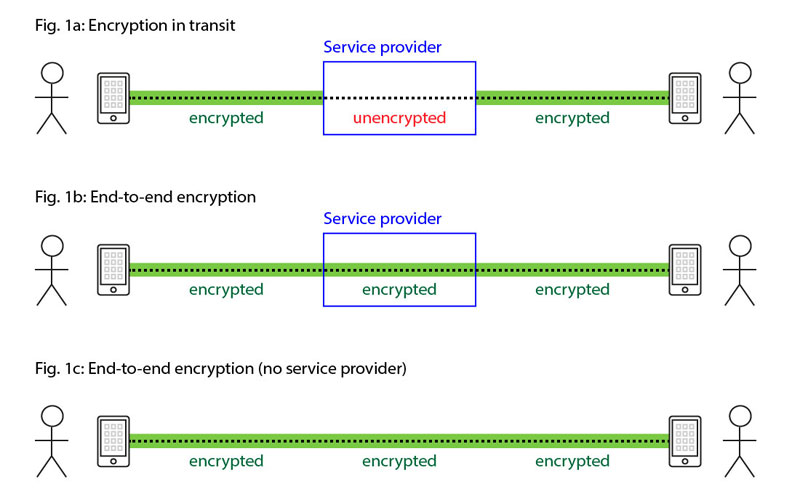

در تصویر زیر شکل ۲ و ۳ از روش رمزنگاری End-to-End استفاده شده است. مشاهده می کنید که ارتباط در طول مسیر به صورترمزنگاری شده برقرار می شود. اما در شکل ۱ اطلاعات برای شرکت ارائه دهنده قابل خواندن است.

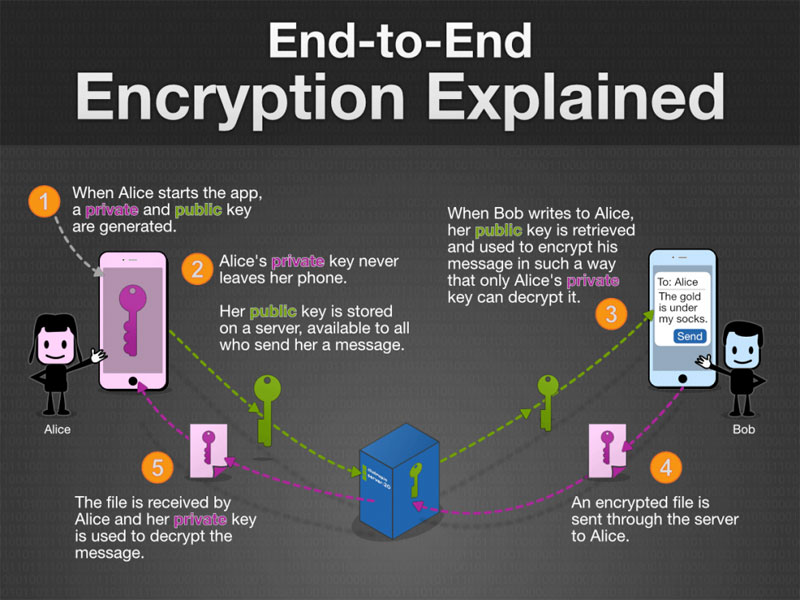

کلید رمزنگاری که برای رمز کردن و رمزگشایی پیغام مورد استفاده قرار می گیرد، تنها در آخرین نقطه ارتباط یعنی دستگاه طرفین ارتباط ذخیره می شود.

در استفاده از روش رمزنگاری End-to-End دو آسیب پذیری بالقوه وجود دارد. یکی اینکه هر کدام از طرفین باید کلید عمومی طرف دیگر را داشته باشد، و اگر فرد خرابکاری به یکی از دستگاه های طرفین دسترسی داشته باشد می تواند با استفاده از کلید عمومی خودش حمله مرد میانی (man-in-the-middle) را انجام دهد. و دیگر اینکه اگر یکی از دستگاه های طرفین ارتباط به دست خرابکارها بیافتند، برای مثال مانیتور شود، مکالمات آنها قبل و بعد ازرمزنگاری برای خرابکارها قابل خواندن است. این آسیب پذیری ها هیچ ارتباطی با روش رمزنگاری End-to-End و تبادل کلید ندارند و شما باید امنیت دستگاه تان را تامین کنید.

اولین نرم افزار ارتباطی که به طور گسترده از رمزنگاری End-to-End استفاده کرد، PGP بود که ایمیل و ضمائم آن رارمزنگاری می کرد. در حال حاضر اکثر نرم افزارهای پیغام رسان فوری مانند Telegram, Signal و اخیرا WhatsApp از روش رمزنگاری End-to-End استفاده می کنند.

چه فناوریهای دیگری را میشود جایگزین این فناوری کرد؟

آیا جایگزینهایی میتوان برای این فناوری قائل شد؟

یکی از روشهای جایگزین این است که دادهها در متن آشکار انتقال داده شود؛ بدینمعنا که پیام هرگز رمزگذاری نشود. این راه، کمترین میزان امنیت را ارائه خواهد داد. بعنوان مثال، دادههای ارسال شده توسط SMS رمزگذاری نشدند و این یعنی (به لحاظ تئوریک) هر کسی میتواند بدان رخنه کند. خوشبختانه، در عمل انجام چنین کاری نیازمند تجهیزات خاصی است که یکجورهایی دامنه افرادی را که میتوانند روی پیامهای متنی شما سرک بکشند محدود می کند.

گزینه دیگر «رمزگذاری در حین انتقال» است که بدین واسطه پیامها روی آن سر که مربوط به فرستنده است رمزگذاری شده، به سرور تحویل داده شده، همانجا رمزگشایی و از نو رمزگذاری شده و بعد به دست گیرنده تحویل داده شده و در نهایت هم از سمت گیرنده رمزگشایی میشوند. روش رمزگذاری در حین انتقال در طول فرآیند انتقال از اطلاعات محافظت میکند، اما استفاده از آن حضور لینکی میانجی را در زنجیره مجاز میخواند –منظورمان همان سرور است- و این لینک میانجی قادر است محتوا را ببیند. بسته به اینکه صاحبانشان تا چقدر قابلاطمینان هستند، این مسئله میتواند غیر مهم یا برعکس بسیار خطرناک باشد.

در عین حال، استفاده از فناوری رمزگذاری در حین انتقال شامل سرور ارتباطاتی نیز میشود که پای دامنه خدماتی را باز میکند که شاید این سرویسها ورای یک انتقال سادهی داده عمل کنند. برای مثال، یک سرور میتواند تاریخچهی پیام را ذخیره کند، با استفاده از کانالهای جایگزین برای مکالمه (از جمله پیوستن به یک ویدیو کنفرانس با گوشی) شرکتکنندههای اضافی متصل کند، از تعدیل خودکاری استفاده نماید و غیره. رمزگذاری در حین انتقال مهمترین مشکل را حل میکند: قطع جریان انتقال دادهها از کاربر به سرور و از سرور به کاربر که خطرناکترین بخش سفر یک پیام است!

برای همین است که همهی سرویسها هم سریع برای دریافت رمزگذاری سرتاسر عجله نمیکنند: برای کاربران، فراهم شدن اسباب راحتی و سرویس های اضافی شاید به مراتب از افزودن حتی امنیت بیشتر به دادهشان مهمتر باشد.

رمزگذاری end-to-end در مقابل چهچیزی از اطلاعات محافظت میکند؟

مزیت عمدهی رمزگذاری سرتاسر، اعمال محدودیتش روی دادههای انتقالداده شده از سوی هر کسی به غیر از خود گیرنده است (چیزی مانند نامهای سر به مهر که کسی غیر از گیرنده نمیتوانست آن را باز کند). رمزگذاری سرتاسر حریم خصوصی ارتباطات شما را تضمین میدهد. شاید در جهان فیزیکی دیگر نشود نامه سر به مهر درست کرد اما در جهان اطلاعات این امکان وجود دارد. ریاضیدانانِ کاربلد همواره در حال توسعهی سیستمهای رمزگذاری هستند و نسخههای قدیمی را نیز دارند ارتقا میبخشند.

مزیت دیگر این است که پیامها غیرقابلرمزگشایی خواهند بود مگر به دست خود گیرنده. هیچ کسی نمیتواند پیام را تغییر دهد. متودهای مدرن رمزگذاری طوری عمل میکنند که اگر کسی دادههای رمزگذاریشده را تغییر دهد، پیام به صورت درهم و برهم رمزگشایی میشود. هیچ راهی برای ایجاد تغییرات قابل پیشبینی روی یک پیام رمزگذاری شده وجود ندارد؛ این یعنی نمیشود متن را جایگزین کرد. همین به تنهایی تضمینِ انسجام ارتباط شماست. اگر پیامی را با رمزگشایی موفقیتآمیز دریافت کردید، میتوانید مطمئن باشید این همان پیامی است که به شما فرستاده شده است و هیچچیزی از آن کم، اضافه یا دستکاری نشده (در حقیقت یک اپ پیامرسان این کار را به صورت خودکار برای شما انجام خواهد داد).

رمزگشایی end-to-end در مقابل چه چیزی نمیتواند از داده محافظت کند؟

مخاطبین شاید بعد از دانستن مزایای رمزگذاری سرتاسر با خود فکر کنند این فناوری راه حلیست برای همهی مشکلات مربوط به انتقال داده. با این حال باید بگوییم این فناوری چنین قدرتی ندارد! رمزگذاری سرتاسر محدودیتهای مخصوص به خود را دارد. اول اینکه هرچند استفاده از این رمزگذاری به شما اجازه میدهد محتوای پیام خود را مخفی کنید اما بالاخره اینکه پیامی را به شخص خاصی ارسال کردید (یا پیامی را از سوی کسی دریافت کردید) که مشخص است! سرور نمیتواند پیامها را بخواند اما به طور قطع از اینکه در روز خاص و بازه زمانی مشخصی پیام رد و بدل کردید آگاه است.

در برخی موارد، صِرفِ برقراری ارتباط با افرادی خاص ممکن است شاخکها را تیز کند. دوم اینکه اگر کسی به دستگاهی که از آن برای ارتباطات استفاده میکند دسترسی پیدا نماید، خواهد توانست همه پیامهای شما را خوانده و نیز به جای شما اقدام به ارسال پیامها کند. از این رو اگر قرار باشد از رمزگذاری سرتاسر محافظت شود باید دسترسی به اپ و دستگاهها نیز تحت محافظت قرار گیرند –حتی اگر قرار است این محافظت در حد یک پین کد ساده باشد. بدینترتیب اگر دستگاهی گم یا سرقت شود، مکاتبهی شما –قابلیت اینکه جای شما پیام دهند_ به دست مجرمان سایبری نخواهد افتاد. درست به همین دلیلی که گفتیم دستگاهها را باید با نرمافزارهای آنتیویروس محافظت کرد.

بدافزارهای روی اسمارت فون میتوانند مکاتبات را بخوانند؛ درست انگار که شخصی به طور فیزیکی گوشی شما را در اختیار داشته باشد. صرفنظر از نوع رمزگذاری که برای ارسال و دریافت پیامها استفاده میکنید این مسئله حقیقت دارد. مورد سوم و در واقع نهایی این است که حتی اگر از همه دستگاههای خود بخوبی هم محافظت کرده باشید و مطمئن هم باشید که کسی به پیامهای داخل این دستگاهها دست درازی نخواهد کرد هم باز نمیشود از بابت دستگاه طرف مقابل صد در صد مطمئن بود. رمزگذاری سرتاسر درست همینجاست که کاری از دستش برنمیآید. رمزگذاری سرتاسر علیرغم همهی محدودیتهایش در حال حاضر امنترین روش انتقال دادههای محرمانه است و از همین روست که خدمات ارتباطی دارند بیشتر و بیشتر بدان روی میآورند.

منابع

https://koneshtech.academy/

https://graphed.ir/

yun.ir/utcpn8